TCP握手惊魂:发送SYN后宕机,服务器会原地爆炸吗

快速放弃:减少SYN+ACK重试次数(tcp_synack_retries=3)扩大粮仓:增大半连接队列(tcp_max_syn_backlog=2048)无状态防御:开启SYN Cookie(tcp_syncookies=1)✨核心公式抗猝死能力 = 重传策略 + 队列管理 + 无状态防御📚 扩展阅读Linux内核文档:tcp_synack_retriesCloudflare SYN Floo

·

想象你向女神发微信表白(SYN),消息刚发出手机就没电了(宕机)——她反复追问"你还在吗?"(SYN重传),最终黯然放弃(连接超时)。这就是TCP三次握手最惨烈的"客户端猝死"现场!本文将揭示服务器如何从绝望中自救!

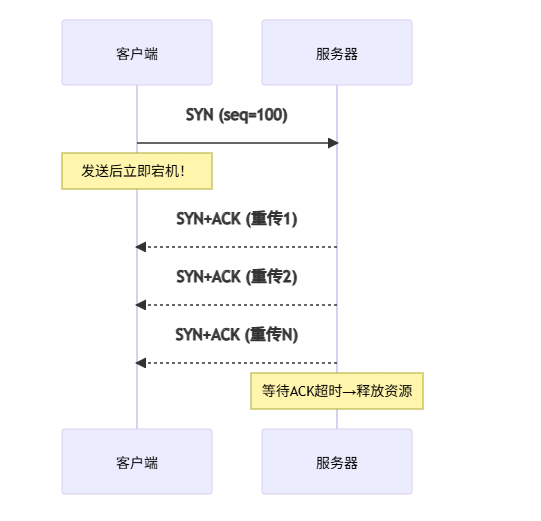

⚡ 一、灾难现场:SYN发出后客户端宕机

关键时间轴:

T0:客户端发送SYN后宕机

T0+1s:服务器首次重传SYN+ACK

T0+3s:第二次重传(指数退避)

T0+7s:第三次重传

T0+15s:放弃连接

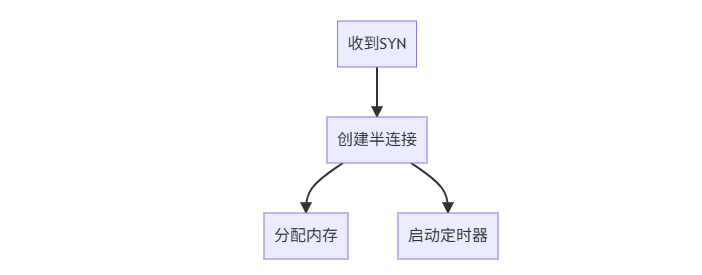

🔍 二、服务器内部:半连接队列的生死劫

握手阶段的资源分配:

半连接队列(SYN Queue)结构:

| 字段 | 内存消耗 | 作用 |

|---|---|---|

| 客户端信息 | 64字节 | 存储IP+端口 |

| 计时器 | 32字节 | 超时重试管理 |

| 临时序列号 | 4字节 | 生成SYN+ACK的seq |

| 状态标记 | 2字节 | 记录当前状态 |

💡 数据:每个半连接占用约 100字节,10万并发消耗 10MB内存

⚙️ 三、服务器的自救机制:三重防线

防线1:SYN+ACK 指数退避重传

重传间隔 = 基础时间 × 2^(重试次数-1)

# 伪代码:Linux内核重传逻辑

retries = 0

base_timeout = 1 # 秒

while retries < max_retries:

send_syn_ack()

sleep(base_timeout * (2 ** retries))

retries += 1

典型重传序列:1s → 3s → 7s → 15s → 31s → 63s

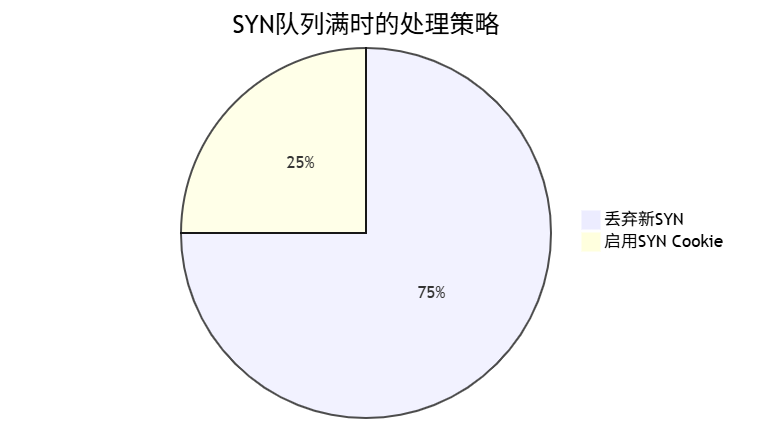

防线2:半连接队列溢出保护

- 默认策略:队列满时丢弃新SYN(返回静默丢包)

- 高级防御:开启SYN Cookie(无状态验证)

防线3:内核参数调优

# 查看当前设置

cat /proc/sys/net/ipv4/tcp_synack_retries # 默认5次重传

cat /proc/sys/net/ipv4/tcp_max_syn_backlog # 半连接队列大小

# 生产环境建议优化

echo 3 > /proc/sys/net/ipv4/tcp_synack_retries # 减少到3次

echo 2048 > /proc/sys/net/ipv4/tcp_max_syn_backlog # 增大队列

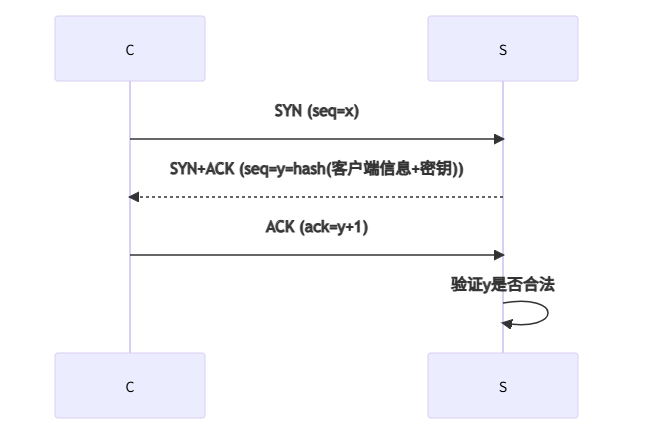

🛡️ 四、神技:SYN Cookie 工作原理

传统模式痛点:

服务器需存储半连接 → 消耗内存 → DDoS攻击可耗尽资源

SYN Cookie 解决方案:

关键优势:零内存消耗!服务端不保存任何状态

启用方法:

echo 1 > /proc/sys/net/ipv4/tcp_syncookies

⚠️ 五、不同操作系统的差异

| 系统 | 默认重试次数 | 最大队列长度 | 特色功能 |

|---|---|---|---|

| Linux | 5 | 256 | SYN Cookie |

| Windows | 2 | 200 | 动态队列调整 |

| FreeBSD | 6 | 1024 | SYN Cache |

| Cisco IOS | 3 | 可变 | 硬件加速过滤 |

📌 注意:

- Windows默认超时更短(约21秒)

- 路由器等设备可能无SYN Cookie支持

🔧 六、实战检测:如何发现半开连接?

方法1:netstat 命令

# Linux查看SYN_RECV状态连接

netstat -antp | grep SYN_RECV | wc -l

# Windows等效命令

netstat -ano | findstr "SYN_RECEIVED"

方法2:ss 命令(Linux高级统计)

ss -s | grep synrecv

Total: 287

TCP: 15 (estab 12, closed 0, orphaned 3, synrecv 5, timewait 0/0), ports 0

方法3:Python模拟攻击检测

from scapy.all import *

def detect_half_open(target_ip, port=80):

# 发送SYN不回应ACK

send(IP(dst=target_ip)/TCP(dport=port, flags="S"), verbose=0)

# 服务器将添加一个半连接!

💎 七、开发者避坑指南

场景1:高并发服务优化

# Nginx配置增强抗压能力

events {

worker_connections 20480;

syn_retries 3; # 减少重试次数

}

场景2:客户端程序容灾设计

// Java客户端添加超时和重试

Socket socket = new Socket();

socket.connect(

new InetSocketAddress("example.com", 80),

5000 // 5秒超时

);

场景3:云服务防护配置

阿里云:启用DDoS高防 → 自动过滤异常SYN

AWS:配置Shield Advanced → SYN Flood防护

🚨 终极总结:服务器生存三法则

- 快速放弃:减少SYN+ACK重试次数(tcp_synack_retries=3)

- 扩大粮仓:增大半连接队列(tcp_max_syn_backlog=2048)

- 无状态防御:开启SYN Cookie(tcp_syncookies=1)

✨ 核心公式:

抗猝死能力 = 重传策略 + 队列管理 + 无状态防御

📚 扩展阅读

动手任务:调整服务器参数,模拟客户端宕机观察恢复!

点赞▲收藏⭐ 让你的服务在握手灾难中坚如磐石!

关注我,获取更多高可用架构设计技巧!

讨论话题:你在生产中遇到过SYN洪水攻击吗?评论区分享经验! 💬

更多推荐

已为社区贡献18条内容

已为社区贡献18条内容

所有评论(0)